Traduções – “Software, Rede, Classe – Chun, Galloway, Wark” [Fins acadêmicos]

“FONTIÇARIA”: O CÓDIGO COMO FETICHE

WENDY H. K. CHUN

Originalmente publicado em: Configurations, volume 16, issue 3, Fall 2008; pp. 299-324.

Tradução: Ednei de Genaro.

* *

Os debates acerca das novas mídias frequentemente ressoam com a história dos seis homens cegos e o elefante. Cada homem apanha uma porção do animal, oferecendo diferentes analogias: o elefante é como uma parede, uma lança, uma cobra, uma árvore, uma palmeira, uma corda. Recusando recuar de suas posições – baseadas em experiências pessoais – os sábios homens engajam, pois, em uma infinita disputa, cada um “com sua opinião / Sobrepujando rígida e forte / Embora todos estando parcialmente certos, / E todos errados!”. A moral, segundo a versão do conto de John Godfrey Saxe, é: “Frequentemente nas guerras teológicas, / Os disputantes, creio, / Praguejam em total ignorância / Sobre o que o outro quer dizer, / E tagarelam sobre um Elefante / Que nenhum deles o viu!”[1]. Talvez seja profano comparar um poema sobre a incompreensibilidade do divino para argumentar acerca das novas mídias, mas a invisibilidade, a ubiquidade e o alegado poder das novas mídias (da tecnologia, mais genericamente) encaixam-se perfeitamente nesta analogia. Parece impossível saber a extensão, o conteúdo e o efeito das novas mídias. Quem saberia a totalidade dos conteúdos da WWW ou a real extensão da Internet ou das redes móveis? Como alguém poderia ver e conhecer a totalidade das interações online? Quem poderia passar habilmente da análise dos sites de redes sociais às novelas japonesas via celulares, ao World of Warcraft e, ainda, aos algoritmos dos hardwares e às instalações temporárias de arte? É possível uma imagem global das novas mídias?

Em resposta a tais dificuldades, uma perspectiva distanciou-se de conteúdos e tecnologias específicos achegando-se ao que parece ser comum a todos os objetos e ocasiões das novas mídias: o software. Quaisquer novas mídias supostamente dependem – ou, mais fortemente, podem reduzir-se – ao software, uma essência “visivelmente invisível”. O software parece permitir que alguém apanhe o elefante inteiro porque é o todo invisível que gera as partes sensórias. Fundamentado e excedendo o nosso senso tátil – baseado em nossa habilidade de manipular objetos virtuais que não podemos ver completamente –, o software é uma fonte mágica que promete unir o fraturado campo dos estudos das novas mídias, conciliando as diferenças dispostas neste campo.

Mas, o que é software? O que significa conhecer o software e, mais significativamente, o que significa postular o software enquanto essência das novas mídias? Este ensaio responde a essas questões, argumentando que o software enquanto source* depende de uma profunda lógica de “fontiçaria” [sourcery**] – um fetichismo que ofusca as vicissitudes da execução e torna nossas máquinas demoníacas. Ademais, a fontiçaria é o reverso ao invés de o oposto de outra tendência dominante nos estudos das novas mídias: a valorização do usuário enquanto agente. Tais fontiçarias criam uma relação causal com as ações, códigos e interfaces. No entanto, o relacionamento entre código e interface, ação e resultado, é sempre contingente e sempre de algum modo imaginado. A redução do computador ao código-fonte, combinado com a crença de que os usuários operam nossos computadores, torna-nos vulneráveis aos contos fantásticos sobre o poder da computação. Para livrarmo-nos, em vez de venerar ou mesmo aceitar essa fontiçaria, precisamos interrogar acerca do fundamento ou a lógica do software. Contudo, o crucial é que um forte encanto com o software não nos permitirá escapar das ficções e chegar a uma verdadeira compreensão de nossas máquinas, mas sim tornar mais produtivas as interfaces espectrais. Como um fetiche, o código-fonte pode fornecer surpreendentes prazeres “desviantes” que não findam onde deveriam. Organizado como re-source, o código-fonte pode ajudar-nos a pensar a partir dos rituais maquínicos e humanos, ajudando a imaginar nossas tecnologias e suas execuções.

O Logos do Software

Exagerando um pouco, o software foi recentemente destacado como a essência das novas mídias, e conhecê-lo veio a ser uma forma de iluminismo. O software é supostamente a verdade, a camada de base, a lógica das novas mídias. Lev Manovich, por exemplo, em seu inovador The Language of New Media, afirma que:

as novas mídias podem parecer velhas mídias, mas apenas superficialmente […]. Para compreender a lógica das novas mídias, precisamos voltar à ciência da computação. É lá que nós podemos encontrar novos termos, categorias e operações que caracterizam as mídias, agora programáveis. Dos estudos de mídias passamos para algo que se pode denominar “estudos de software” – da teoria da mídia à teoria do software.[2]

Seu giro ao software – para a lógica do que está por baixo – ofereceu uma base sólida para os estudos das novas mídias, permitindo, como assevera Manovich, abarcar as tecnologias contemporâneas e abolir a chamada “teoria do vapor” [“vapor theory”], a teoria que erra ao distinguir demo e produto, ficção e realidade[3]. Tal convite de abolição, realizado por Geert Lovink e Alexander Galloway, entre outros, tem sido crucial para os estudos rigorosos das novas mídias; no entanto, esse evadir ao que é vaporizado – ao indefinido, ao em movimento – é também problemático porque a vaporização não é acidental, mas essencial para as novas mídias e, mais largamente, para o software. Software é, acima de tudo, efêmero, informação fantasmagórica, e os projetos de novas mídias que nunca ou fragilmente materializaram-se estão entre os mais valorizados e citados. (Igualmente, se você tomar a definição técnica de informação a sério, a informação aumenta com o vapor, com a entropia). Tal giro para a ciência da computação também ameaça reificar o saber do software como verdade, uma experiência indiscutivelmente impossível: todos nós sabemos sobre algum software, sobre alguma linguagem de software, mas alguém realmente “conhece” o software? O que significaria este conhecer? De toda forma, dos mitos de hackers todo-poderosos, que “falam a linguagem dos computadores como se fala a língua materna”[4], ou que produzem abstrações que libertam o virtual[5], às reivindicações mais mundanas, talvez, sobre a radicalidade do código aberto, saber (ou usar) o software certo tornou-se análogo à libertação do homem de sua tutela autoincorrida[6]. Como esclarecem os militantes do software livre e do código aberto, a crítica mira tanto a emancipação política como epistemológica: enquanto forma de iluminismo, é uma posição sobre como não ser governado – uma afirmação de liberdade essencial que só pode ser cerceada a um grande custo[7].

Deixando claro, não estou rejeitando o potencial político do software livre ou do código aberto, ou a importância de estudar ou politizar o software; em vez disso, estou argumentando que precisamos questionar como conhecer (ou usar) software livre ou código aberto não apenas nos permite lutar contra a dominação ou resgatar o software de malfeitores como a Microsoft, mas também contra sua incorporação nas – mediada entre, parte das – estruturas de saber-poder. Por exemplo, o uso de software livre não significa escapar do poder, mas sim engajar-se de forma diferente a ele, uma vez que o software livre e o código aberto privatizam profundamente o domínio público: o copyleft GNU não anseia reformar o copyright, mas disseminá-lo por toda parte[8]. De tal modo, é sintomático o movimento da sociedade contemporânea de alteração da dicotomia público/privado para aberto/fechado[9]. Mais sutilmente, o movimento software livre, ao insistir que a liberdade procede do software livre – a partir do livre acesso ao código-fonte – amplifica o poder do código-fonte, apagando as vicissitudes da execução e das estruturas que garantem a coincidência do código e sua execução. Nisso se firma a lógica do software – ou seja, o software enquanto logos.

Como agora sabemos, o software (lembre-se, o software nem sempre foi software) associa palavra com resultado, logos com ação. O objetivo do software é associar um evento com um comando escrito. O software borra a diferença entre o código legível por humanos (legível devido a outro programa), sua interpretação por máquina, e a sua execução, a partir da transformação da palavra “programa(r)” [program], que passa de um verbo a um substantivo; e da transformação do processo no tempo em processo no espaço, transformando a execução em inscrição – ou pelo menos pretendendo fazer isso. Um exemplo que utilizei em outro lugar, que resume bem isso, foi a famosa reprovação de Edsger Dijkstra ao comando goto [“ir para”][10]. Em “Ir para Declaração Considerada Prejudicial”, argumenta Dijkstra, “a qualidade dos programadores é uma função decrescente à densidade dos comandos gotos produzidos por eles no programa”, porque o comando goto trabalha contra aquilo que Dijkstra considerava princípio fundamental de uma boa programação: a saber, a necessidade de “abreviar a distância conceitual entre programa estático e programa dinâmico, criando, de maneira mais natural possível, uma correspondência entre o programa (disseminado no espaço do texto) e o processo (disseminado no tempo)[11].

O princípio acima é importante, uma vez que se o programa de repente interromper devido a um bug, fica difícil aos gotos encontrar o lugar correspondente de origem do código bugado. Gotos tornam difícil a associação da instrução com seu produto – a redução do processo ao comando –, que fundamenta a emergência do software enquanto entidade concreta e mercadoria; isto é, gotos tornam difícil a atuação legível do programa-fonte[12]. Como argumentei em outro lugar, tal associação entre instrução ou comando e seu produto está ligada à história militar e de gênero do software: no exército, supõe-se que não há diferença entre um comando dado e um comando executado, sobretudo a uma “garota”[13]. A implicação disso é: execução não importa – tal como na arte conceitual, a execução é uma ocorrência superficial; o que importa é a fonte[14].

A tendência ao esquecimento ou à banalização da execução não é restrita aos programadores sobrecarregados na tarefa de depurar erros de programas; também se estende a muitas análises críticas do código. Tais teorizações, que significativamente questionam a redução das novas mídias televisivas, enfatizam o código como performativo ou executável. Por exemplo, Alexander Galloway, em Protocol: How Control Exists after Decentralization, assevera: “o código traça uma linha entre o que é material e o que é ativo, expressando, em essência, que escrever (hardware) não pode fazer nada, devendo ser transformado em código (software) para ser efetivo […]. O código é linguagem, porém um tipo muito especial de linguagem. O código é a única linguagem executável”[15]. Com base em parte em Galloway, N. Katherine Hayles, em My Mother Was a Computer: Digital Subjects and Literary Texts, diferencia linguagem performativa e performativo maquínico, argumentando que:

O código que é rodado na máquina é performativo em um sentido muito mais forte do que é atribuído à linguagem. Quando a linguagem é dita ser performativa, os tipos de ações que ela “performa” acontece na mente dos humanos, tal como quando alguém diz “Eu declaro esta sessão legislativa aberta” ou “Eu declaro vocês marido e mulher”. Outorgadas, tais mudanças na mente podem e dão resultados efetivos nos comportamentos; contudo, a força performática da linguagem está ligada às mudanças externas, por meio de complexas cadeias de mediação. Por outro lado, o código rodando em computador digital determina mudanças no comportamento da máquina e, por meio de portas de redes e outras interfaces, pode desencadear outras mudanças, todas implementadas a partir da transmissão e execução do código[16].

A independência da ação da máquina – sua autonomia, ou sua execução automática do código – é, de acordo com Galloway, sua essência material:

O substrato material do código, que sempre deve existir como um amálgama de sinais elétricos e de operações lógicas em silício, seja grande ou pequeno, demonstra que o código existe primeiro e fundamentalmente como comandos emitidos de uma máquina. O código não tem outra razão de existir senão instruir alguma máquina sobre como atuar. Não se pode dizer o mesmo para as linguagens naturais[17].

Em A linguagem quer ser ocultada: software e ideologia, Galloway afirma veementemente que “ver o código enquanto subjetividade performativa ou enunciativa seria antropomorfizar, projetá-lo em uma rubrica psicológica, em vez de compreendê-lo por meio de sua própria lógica de ‘cálculo’ e ‘comando’”[18].

No entanto, até onde o código-fonte pode ser compreendido fora da antropomorfização? A compreensão das tensões arquivadas na memória enquanto comandos/códigos já não antropomorfiza a máquina? (A inevitabilidade da antropomorfização é indubitavelmente evidente no título do artigo de Galloway: “A linguagem quer ser ocultada” [grifo nosso]). Como o código “causa” mudança no comportamento da máquina? Quais mediações sustentam a noção de código como inerentemente executável?

Empregando o argumento de que o código é automaticamente executável, o próprio processo de execução em si mesmo não apenas precisa ser apagado, mas o código-fonte mesmo precisa ser associado à sua versão executável. Isso é possível porque, argumenta Galloway, as duas “camadas” de código podem ser reduzidas uma a outra. Na verdade, em Protocol, o autor afirma que:

o código não compilado é logicamente equivalente ao mesmo código compilado na linguagem assembly e/ou ligado ao código da máquina. Por exemplo, é absurdo afirmar que certo valor expresso como um número hexadecimal (base 16) seja mais ou menos fundamental que o mesmo valor expresso como [um] número binário (base 2). Eles são simplesmente duas expressões do mesmo valor[19].

Ulteriormente, em relação a isso, Galloway traça uma analogia entre equação quadrática e camadas lógicas:

[…] nunca se deve entender tal máquina simbólica “superior” como algo empiricamente diferente das interações simbólicas “inferiores” de tensões através de portas lógicas. Sim, elas são agregados complexos, mas é tolice pensar que escrever uma estrutura de controle “se/então” em oito linhas de linguagem assembly seja algo mais ou menos maquínico como fazer o mesmo em uma linha de C, assim como a mesma equação quadrática pode crescer com qualquer número de multiplicadores e ainda assim manter-se equilibrada. A relação entre os dois é técnica[20].

Segundo a analogia da equação quadrática de Galloway, a diferença entre uma linha compacta de código de programação de nível superior e oito linhas de assembler é igual à diferença entre as duas equações, nas quais uma contém coeficientes que são múltiplos da outra. A solução para ambas as equações é a mesma: uma equação pode ser reduzida à outra. Essa redução, no entanto, não apanha a diferença entre as várias instâncias de códigos, muito menos a diferença empírica entre a máquina simbólica superior e as interações de tensões inferiores (a questão aqui é: onde se realiza a observação empírica?); isto é, levando adiante o conceito de Galloway, uma relação técnica é muito mais complexa que uma relação numérica.

Significativamente, uma relação técnica envolve arte e artesanato. De acordo com o Oxford English Dictionary (OED), um indivíduo técnico é aquele com “habilidade em ou familiarizado com alguma arte ou assunto específico”. O código nem sempre realiza automaticamente o que se diz, contudo realiza de uma forma astuciosa. Explicitando o óbvio, não se pode executar o código-fonte: ele precisa ser compilado ou interpretado. Essa compilação ou interpretação – esse tornar o código executável – não é uma ação trivial; compilação de código não é igual a traduzir um número decimal em binário; em vez disso, envolve a explosão de instrução e a tradução do simbólico em endereços reais. Considere, por exemplo, as instruções necessárias para adicionar dois números em linguagem assembly PowerPC, que é um nível superior na linguagem de máquina:

li r3,1 *load the number 1 into register 3

li r4,2 *load the number 2 into register 4

add r5,r4,r3 *add r3 to r4 and store the result in r5

stw r5,sum(rtoc) *store the contents of r5 (i.e. 3) into the memory location

*called “sum”s (where sum is defined elsewhere)

blr *end of snippet of code[21]

Essa explosão não é equivalente a multiplicar ambos os lados da equação quadrática pelo menor coeficiente ou pela diferença entre E e 15. É, contrariamente, uma divisão das etapas necessárias para executar o que parece ser um simples cálculo aritmético. É a diferença entre uma identidade matemática e uma equivalência lógica, que depende de um ato de fé. Isso fica mais claro no uso de métodos numéricos, ao transformar a integral – uma função executada de maneira descomplicada em computadores analógicos –, em uma série de etapas aritmética mais simples e repetitivas. A tradução do código-fonte para o executável é incontestavelmente tão intricada quanto a execução de qualquer comando. Mais significativamente ainda, ela depende da ação (humana ou não) de compilar/interpretar e executar. Igualmente, alguns programas podem ser executáveis, porém nem todos os códigos compiladores do programa são executáveis; na verdade, as linhas são lidas somente caso seja necessário. Assim, o código-fonte [source code] somente torna-se fonte [source] após o fato. O código-fonte é mais precisamente um re-source, em vez de uma fonte [source]. Torna-se uma fonte quando integrado às portas lógicas (e, em um nível ainda mais inferior, aos transistores que compõem essas portas); quando se expande para incluir as bibliotecas de software; quando se funde ao código-fonte gravado em chips de silício; e quando todos os sinais são cuidadosamente monitorados, cronometrados e retificados.

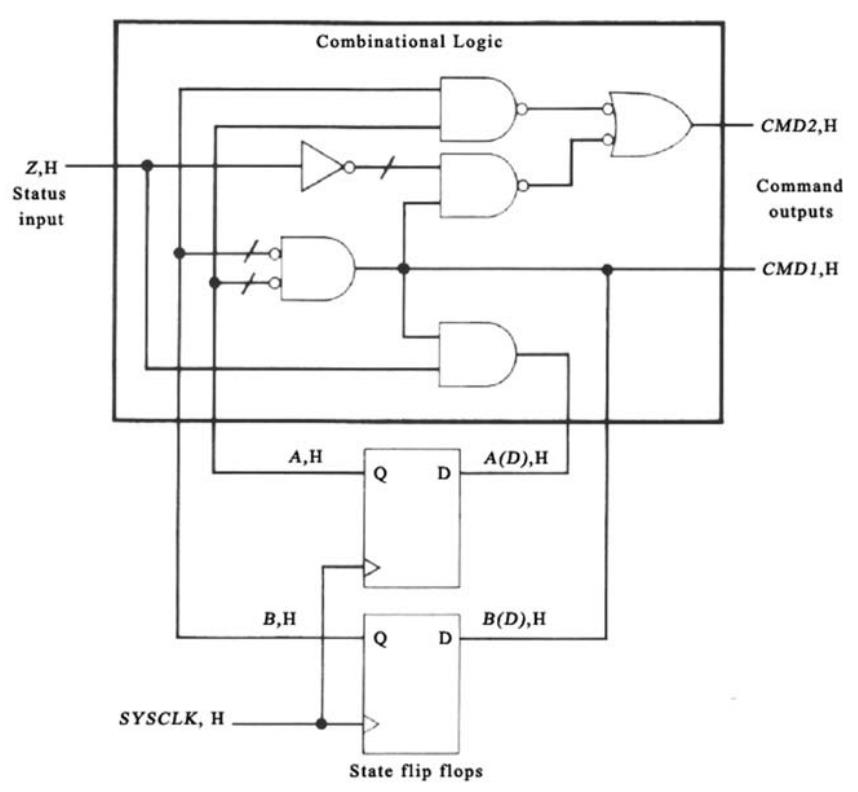

O código nem sempre é a fonte, pois o hardware não precisa de software para “fazer algo”. Pode-se construir algoritmos usando hardware, uma vez que o hardware não pode ser reduzido à memória armazenada. A Figura 1 [abaixo], por exemplo, faz a seguinte declaração lógica: “se não B e não A, faça CDM1 (situação P); se não B e não A e não Z OU B e A (situação Q), então comande 2.” Para ficar claro, isso não é uma valorização do hardware sobre o software, como se o hardware necessariamente escapasse dessa função de associar espaço e tempo. Fundamentalmente, o esquema é abstrato em si mesmo. Portas lógicas somente podem operar “logicamente” se elas são cuidadosamente temporalizadas. Como Phillip Agre enfatizou, a abstração digital apaga o fato de que as portas têm “direcionalidade tanto no espaço (lendo suas entradas, dirigindo suas saídas) quanto no tempo (sempre indo ao encontro da relação logicamente consistente entre as entradas e saídas)”[22]. Quando o valor muda de repente, há um breve período em que uma porta fornecerá um valor falso. Além disso, devido aos sinais que se propagam no tempo sobre o espaço, eles produzem um campo magnético que pode corromper outros sinais ao redor (“diafonia”). O esquema apaga todos esses vários efeitos baseados no tempo. Assim, os esquemas de hardware, em vez de escapar da lógica de fontiçaria, são também incorporados na estrutura. Na verdade, John von Neumann, o suposto arquiteto do computador digital com memória armazenada, a partir de Warren McCulloch e Walter Pitt, fundamentou-se na conjugação entre atividade neuronal e sua inscrição, de modo a conceituar nossos computadores modernos. De acordo com McCulloch e Pitt (os mesmos fundamentando-se no trabalho de Turing), “a resposta de qualquer neurônio [é] de fato equivalente a uma proposição que indica seu estímulo adequado”[23]. Ou seja, a resposta de um neurônio pode ser restrita à circunstância que a fez possível: instrução pode ser substituída por resultado. Quem sabe seja adequado dizer, pois, que von Neumann tenha passado os últimos dias de sua vida – morrendo de câncer, provavelmente devido aos seus trabalhos em Alamos – recitando de memória a primeira parte do Fausto[24]. No centro do programa de armazenamento computacional está a faustiana substituição da palavra pela ação.

Fig. 1 – Se não B e não A, faça CDM1 (situação P); se não B e não A e não Z OU B e A (situação Q), então comande.

Não é surpreendentemente que a noção de código-fonte como fonte coincida com a introdução de linguagens alfanuméricas. Com elas, o código não executável escrito por humano torna-se o código-fonte, e o código compilado, o código-objeto. O código-fonte é, pois, indubitavelmente sintomático da tendência da linguagem humana de atribuir uma fonte soberana para uma ação, um sujeito para um verbo[25]. Transformando a ação em linguagem, emerge o código-fonte. De tal modo, a afirmação de Galloway, “ver o código enquanto subjetividade performativa ou enunciativa seria antropomorfizar, projetá-lo em uma rubrica psicológica, em vez de compreendê-lo por meio de sua própria lógica de ‘cálculo’ e ‘comando’”, ignora o fato de que o uso de linguagens alfanuméricas superiores já é antropomorfizar a máquina, e reduzir todas as ações maquínicas aos comandos que supostamente as dirigem. Em outras palavras, o fato de que o “código é lei” – algo que Lawrence Lessig expressa com grande desenvoltura – dificilmente tem fundamento[26]. Afinal de contas, o código é, de acordo com a OED, “uma coleção sistemática ou resumida de leis de um país, ou daquelas relacionadas a determinado assunto”. O surpreendente é o fato de que o software é código, que o código é – foi feito para ser – executável, e tal executabilidade não faz do código uma lei, mas sim o sonho de todo advogado sobre o que a lei deveria ser, automaticamente habilitando e desabilitando certas ações e funcionando no nível da prática cotidiana.

Código-fonte como Fetiche

O código-fonte como fonte significa que o software funciona como um axioma, como “uma autoevidente proposição que não requer demonstração formal para provar que é verdadeira, mas recebida e consentida logo que mencionada”[27]. Em outras palavras, queira ou não o código-fonte é somente código-fonte após o fato, ou então, queira ou não, o software pode ser separado do hardware[28]; o software é sempre postulado como algo existente, como o fundamento autoevidente ou a fonte de nossas interfaces. Ele é axiomático. Enquanto primeiro princípio, ele impetra certa lógica de causa e efeito, baseada no apagamento da execução e no privilégio da programação drenada e alimentada alhures[29]. Sendo um axiomático, como Gilles Deleuze e Félix Guattari argumentam, o software limita artificialmente as decodificações[30]. Limita o que pode ser decodificado, colocado em movimento, situando um limite artificial – o limite artificial de programabilidade – que busca distinguir informação de entropia, pelo balizamento de algumas informações entrópicas e de outros ruídos “não intencionais”. A programabilidade, a computação discreta, depende do disciplinamento do hardware e do desejo de uma programação axiomática. O código é um meio [medium] no sentido pleno da palavra. Como um meio, ele canaliza o fantasma que imaginamos conduzir a máquina – que vemos e não vemos – quando olhamos para as imagens fantasmagóricas de nossa tela.

Compreendido de tal maneira, o código-fonte é um fetiche. Segundo o OED, um fetiche foi originalmente um ornamento ou amuleto adorado por “povos primitivos […] devido aos seus hipotéticos poderes inerentes mágicos”[31]. O termo fetisso derivou do comércio de pequenas mercadorias e amuletos mágicos entre os mercadores portugueses e os africanos ocidentais; Charles de Brosses, em 1757, cunhou o termo fetichismo para descrever as “religiões primitivas”. De acordo com William Pietz, os pensadores iluministas viam o fetichismo como uma:

falsa razão causal acerca da natureza física, [tornando] o erro determinante da mente pré-iluminada: supersticiosamente atribuindo propósito intencional e desejo para entidades materiais do mundo natural, enquanto permitia a ação social ser determinada pelas […] vontades de coisas contingencialmente personificadas, sendo, na verdade, meramente a caprichosa externalização e fixação, em pontos materiais, de imaginações libidinais das próprias pessoas[32].

Ou seja, o fetichismo, enquanto “pensamento causal primitivo”, converteu causalidade em desejo, em vez de razão.

Ao falhar em distinguir a intencionalidade do mundo natural e a razão científica, e apoiando-se em questões materiais práticas, o selvagem (assim é dito) assume supersticiosamente a existência de um campo causal unificado para eventos pessoais e físicos, postulando, pois, a realidade como sujeita a poderes animados, cujos propósitos podem ser endeusados ou influenciados. Especificamente, a crença da humanidade em deuses e poderes sobrenaturais (isto é, o não-iluminismo da humanidade) foi teorizada em termos de substituição de indivíduos pré-científicos, de personificações imaginadas, de causas físicas desconhecidas, de eventos futuros sobre os quais os indivíduos não têm controle, e sobre os quais eles observam com medo e ansiedade[33].

Fetiches, portanto, permitem à mente humana muito e pouco controle no estabelecendo de um “campo causal unificado”, que engloba ações pessoais e eventos físicos. Fetiches produzem um controle aparente sobre os eventos futuros – uma possibilidade de influência, ou uma programabilidade hermética –, distorcendo as relações sociais reais a partir de matérias preditas.

Tal noção de fetiche como falsa causalidade foi especialmente importante para o diagnóstico de Karl Marx do capital como fetiche. De maneira célebre, ele argumentou que:

a forma-mercadoria […] nada mais é que a relação social determinada entre humanos, que aqui assumem, para eles, a forma fantasmagórica de relação entre coisas. Desse modo, para encontrarmos uma analogia, temos de nos refugiar na região nebulosa do mundo religioso. Aqui, os produtos do cérebro humano parecem dotados de vida própria, como figuras independentes que travam relação umas com as outras e com os homens. Assim se apresentam, no mundo das mercadorias, os produtos da mão humana. A isso eu chamo de fetichismo […][34].

O capitalista, portanto, confunde as relações sociais e as atividades do trabalho de indivíduos reais com o capital e sua aparente habilidade mágica de reproduzir-se, uma vez que “é na renda por juros […] que o capital encontra sua maior objetificação, enquanto fetiche em forma pura […]. O capital – como uma entidade – encontra-se aqui como fonte de valor independente; algo que cria valor da mesma maneira que a terra [produz] renda e trabalho assalariado”[35].

O paralelo com o código-fonte parece óbvio: nós, o “povo primitivo”, adoramos o código-fonte como uma entidade mágica – como uma fonte da causalidade – quando, na verdade, o poder está em outro lugar, mais propriamente nas relações sociais e maquínicas. Porém, curiosamente, em tal paralelo, o pensamento iluminista – uma crença de que o conhecimento leva ao controle e a liberdade, uma liberação da tutelagem – não é a “solução” para o fetiche, mas sim o que fundamenta isso, visto que o código-fonte tem sido historicamente retratado como a solução para as feitiçarias e outros mitos da programação. De acordo com a narrativa popular, o código da máquina provoca mistério e submissão; o código-fonte permite a compreensão e, então, institui o conhecimento racional e a liberdade, permitindo-nos mover de cegos a videntes.

John Backus, escrevendo sobre programação nos anos 1950, afirma que “a programação nos anos 1950 era uma magia negra, uma misteriosa arte privada”[36]. Os programadores formavam um “sacerdócio guardando habilidades e mistérios muito complexos para os ordinários mortais”[37]. Opondo-se até mesmo ao uso de números decimais, os programadores de máquinas eram volta e meia presunçosos fornecedores de seus próprios fetiches ou “óleos de cobra”*, sistemas que tinham “habilidades misteriosas, quase humanas, na compreensão da linguagem e das necessidades do usuário; uma inspeção mais refinada certamente revelaria um amontoado complexo de exceções, de tarefas administrativas tediosas que substituem as próprias idiossincrasias daqueles computadores”[38]. Linguagens de programação automáticas como o FORTRAN, desenvolvida por Backus, claramente exorcizaram o ofício do sacerdócio, ao realizarem programas mais legíveis, tornando assim mais fácil discernir a diferença entre o óleo de cobra e a coisa real.

Do mesmo modo, Richard Stallman, em sua crítica do software não-livre, argumentou que os programas executáveis por máquina criam mistérios em vez de iluminismo. Stallman afirma que o executável “é uma misteriosa pilha de números. O que isto faz é segredo”[39]. Como argumento abaixo, tais noções de executável e de código de execução como mágicas apoiam-se em sistemas de operação em tempo real, situando o usuário como fonte. Contra tal execução mágica, o código-fonte aparentemente permite entendimento puro e liberdade – a capacidade de mapear e entender os funcionamentos da máquina; mas, de novo, somente por meio de um apagamento mágico da distância entre a fonte e a execução, um apagamento da própria execução. É notável que essa mudança para o código-fonte dificilmente privou os programadores de seus status de sacerdotes/mágicos. Inclusive, a noção de programadores como super-heróis tem sido ainda mais disseminada, e a história da computação – da manipulação direta ao hipertexto – tem sido marcada por várias “liberações”.

Contudo, bem sabemos que o código-fonte pode realizar coisas: pode ser interpretado ou compilado, e pode ser renderizado em comandos legíveis por máquinas, sendo assim executados. O código-fonte é também lido por humanos e escrito por humanos para humanos: é então fonte de algum entendimento. Embora Ellen Ullman e vários outros tenham argumentado que “um programa de computador tem somente um significado: aquilo que realiza. Não é um texto para um acadêmico ler. Todo significado é sua função”; o código-fonte deve ser capaz de funcionar, mesmo não funcionando – isto é, mesmo que nunca seja executado[40]. A legibilidade do código-fonte não é simplesmente os comentários incorporados no código, mas também os comandos em inglês e os estilos de programação projetados para serem compreensíveis. Essa legibilidade não é somente para “outros programadores”; quando alguém programa, precisa ser capaz de ler seu próprio programa – seguir sua lógica e prever seu resultado – quer este resultado coincida ou não com a previsão.

A noção de código-fonte como legível – enquanto produção de algum resultado, independentemente de sua execução maquínica – fundamenta o “codework”*** e outros projetos criativos. O artista de internet Mez, por exemplo, criou uma linguagem, “mezangelle”, que incorpora códigos formais e falas informais. A poética de Mez brinca deliberadamente com a sintaxe de programação, produzindo uma linguagem que não pode ser executada, mas, mesmo assim, baseia-se nas convenções de linguagem de programação para dar sentido[41]. Codework, contudo, também pode funcionar inteiramente junto a uma programação de linguagem existente. O poema de Graham Harwood, [baseado em linguagem] Perl, por exemplo, traduz o poema London, de William Blake, escrito no século XVIII, em London.pl, em um script que contém um algoritmo para “encontrar e calcular a capacidade pulmonar bruta das crianças gritando, de 1792 ao presente”[42]. Independentemente de poder ou não ser executado, o código pode ser, dever ser, trabalhado em algo relevante. O código-fonte, em outras palavras, pode ser fonte de outras coisas além de máquina de execução que “supostamente” engendra.

O código-fonte como fetiche, compreendido de forma psicanalítica, abarca o potencial não-teleológico do código-fonte, porque o fetiche é um substituto genital que produz um prazer não-reprodutivo no fetichista. É um desvio que não “acaba” onde deveria, um desvio tomado para que a criança possa combater a castração tanto para si mesmo como para a sua mãe, ao mesmo tempo que assevera a estrutura edipiana mais ampla de seu mundo. Tanto reprime como reconhece a autoridade simbólica paterna. De acordo com Freud, “o fetiche é o substituto para o falo da mulher (mãe), em que o menino uma vez acreditou e não quer renunciar”[43]; contudo, o fetiche, formado no momento em que o menino vê o falo da mãe, também transforma o falo:

Não é verdade que a criança emerge de sua experiência vendo as partes femininas com uma crença inalterada de que a mulher tem um falo. Ela alimenta essa crença, mas também desiste dela; durante o conflito entre o peso morto da inconveniente percepção e da força de desejo oposta, assenta-se um compromisso tal como é possível apenas no reino do pensamento inconsciente – a partir dos processos primários. No mundo das realidades físicas, a mulher ainda tem um pênis, apesar de tudo, mas esse pênis não é mais aquele que foi antes. Outra coisa tomou o seu lugar, sendo nomeada sucessora, por assim dizer, e agora absorve todos os interesses nos quais uma vez pertenceu ao pênis[44].

O fetiche é a transformação do falo da mãe, cujo poder mágico “permanece um símbolo de triunfo sobre a ameaça de castração, e uma salvaguarda contra isso”[45]; enquanto tal, tanto fixa um singular evento – transformando o tempo em espaço – quanto permite a lógica de repetição que constantemente consente a salvaguarda. Como argumenta Pietz,

o fetiche é sempre uma expressiva fixação de um evento; antes de tudo, é um objeto “histórico”, a forma e a força materiais de um evento irrepetível. O objeto é “territorializado” em espaço material (uma matriz terrestre), seja na forma de localidade geográfica, uma marca na superfície do corpo humano, ou na de um meio de inscrição ou configuração definida por alguma coisa portátil ou vestível[46].

Embora fixe um evento singular, o fetiche funciona somente porque pode ser repetido; entretanto, novamente, o que é repetido é, ao mesmo tempo, negação e reconhecimento, uma vez que o fetiche pode ser “tanto veículo de negação como de afirmação do fato da castração”[47].

Slavoj Žižek fundamenta-se neste insight para explicar a persistência do fetiche marxista:

Quando os indivíduos usam dinheiro, eles sabem muito bem que não há nada mágico nisso – que o dinheiro, em sua materialidade, é simplesmente uma expressão das relações sociais […]. No nível do cotidiano, os indivíduos sabem muito bem que há relações entre pessoas por trás das relações entre as coisas. O problema é que em suas próprias atividades sociais, naquilo que fazem, eles estão agindo como se o dinheiro, em sua realidade material, fosse a incorporação imediata da riqueza como tal. Na prática, eles são fetichistas, não na teoria. O que eles “não sabem”, o que eles reconhecem erroneamente, é o fato de que em suas próprias relações sociais – no ato da troca de mercadorias – eles são guiados pela ilusão fetichista[48].

Sobretudo, os fetichistas sabem o que eles estão fazendo – o conhecimento não é a resposta para o fetichismo. O conhecimento que o código-fonte oferece não é, pois, a cura para o fetichismo do código-fonte: isso se alguma coisa ampara este conhecimento.

Deixando explícito o paralelo, o código-fonte, como o fetiche, é a transformação do evento em localidade – do tempo em espaço –, isso afeta as coisas, mas não necessariamente da maneira prescrita. Seus efeitos podem ser tanto produtivo como não executáveis. Ainda, em termos de negação e reconhecimento, sabemos muito bem que o código-fonte não é executável, ainda que persistamos a tratá-lo dessa forma. E é essa dissimulação que torna possível a crença ideológica na programabilidade.

O código como fetiche significa que a execução do computador se desvia da chamada fonte, como o programa-fonte desvia-se do programador. Alan Turing, em resposta à objeção de que os computadores não podem pensar porque eles meramente seguem as instruções humanas, argumenta:

Com grande frequência, as máquinas pegam-me de surpresa […]. A ideia de que as máquinas não podem dar origem a surpresas deve-se, creio eu, a uma falácia na qual os filósofos e matemáticos são especialmente sujeitos. É a suposição de que, tão logo um fato é apresentado a uma mente, todas as consequências disso surgem simultaneamente. A suposição é muito útil em várias circunstâncias, mas esquece-se com facilidade que é falsa. Uma consequência natural ao efetivá-la é assumir que não há virtude na mera elaboração de consequências a partir de dados e princípios gerais.[49].

O apagamento das vicissitudes da execução coincide com a vinculação de dados e informação, informação e conhecimento – supondo ser mais difícil a captura, em vez da análise, dos dados. O apagamento da execução por meio do código-fonte como fonte cria um sujeito autoral intencional: o computador, o programa, ou o usuário, e essa fonte é tratada como a fonte do significado. O fato de haver um algoritmo, uma significação esperada pelo código (e, assim, de alguma forma conhecida), ocasionalmente estrutura nossa experiência com programas. Quando jogamos um jogo digital, certamente tentamos fazer a engenharia reversa do seu algoritmo, ou pelo menos fazer o elo entre as ações e as programações do jogo, sendo por isso que todos os livros de designs alertam contra a coincidência ou o mapeamento aleatório do jogo, uma vez que pode induzir à paranoia em seus usuários. Ou seja, como uma interface é programada, muitos usuários tratam a coincidência como significativa. Para o usuário, tal como para o esquizofrênico paranoico, há sempre um significado: quer o usuário saiba ou não, ele sabe que isso se refere a ele ou a ela. Contudo, se ele ou ela se importam, é outra questão. De qualquer modo, o fato de que o código supostamente comanda uma interface pode ser revelado; o fato de que o código-fonte existe significa que a verdade existe. Conhecer o código é como ter uma visão “raio-X”, que faz coincidir o interior e o exterior, e o ato de revelar a fonte ou as conexões torna-se em si mesmo um ato crítico[50].

Tempo Real, Este Tempo

A discussão acerca do usuário expõe um fato intrigante: a noção de usuário como fonte, introduzida por meio dos sistemas operacionais em tempo real, é o anverso, e não o antídoto, para o código como fonte. De acordo com o OED, o tempo real é “o tempo atual durante o qual um processo ou um evento ocorre, especialmente aquele analisado por computador, em contraste com o tempo subsequente a isso, quando um processamento computacional pode ser realizado, uma gravação reproduzida, ou algo semelhante”. Fundamentalmente, sistemas de tempo real hard e soft estão sujeitos a uma “restrição de tempo real” – isto é, eles precisam responder, em uma duração forçada, as ações predefinidas como eventos. A medição do tempo real, em sistemas computacionais, é sua reação para o ao vivo – sua vivacidade.

A noção de tempo real sempre desponta alhures – para os eventos do “mundo real”, para as ações do usuário – introduzindo assim a indexicalidade deste meio supostamente não-indexado; ou seja, caso as imagens digitais sejam ou não “reais”, o tempo real impetra a existência de uma fonte – codificada ou não – que torna nossos computadores transparentes. Os sistemas operacionais de tempo real criam uma “camada abstrata” que oculta os detalhes do hardware do processador para o software aplicativo; as imagens em tempo real retratam os computadores enquanto conectividades não-mediadas. Como o Realplayer patenteia, a noção de tempo real transborda em todas as imagens em movimento, não porque todas são gravadas ao vivo, mas porque as granuladas imagens em movimento tornam-se marcas do real[51]. O que é autêntico ou real é o que transparece em tempo real, contudo o tempo real é real não somente por conta desta indexicalidade – isso indicado alhures – mas igualmente por conta de suas rápidas reações aos inputs do usuário.

Dinâmicas de atualização em tempo real de páginas da web, aparentemente por desejos ou por inputs dos usuários, criam o que Tara McPherson chamou de “mobilidade volicional”. Estabelecendo uma “fenomenologia da navegação na web”, McPherson argumenta:

Quando eu exploro a web, eu sigo o cursor, um sinal tangível de presença: implica movimento. Tal movimento estrutura o senso de vivacidade, imediaticidade, de agora […]. Contudo, não é mais a velha vivacidade da televisão: é a vivacidade com uma diferença. Vivacidade que fundamenta volição e mobilidade, criando uma vivacidade por demanda. Assim, ao contrário da televisão, que ostenta sua presença diante de nós, a web estrutura um senso de causalidade em relação à vivacidade, algo que navegamos e ingressamos, frequentemente estruturando um sentimento de que nosso próprio desejo incita o movimento. A web é sobre a presença, mas também sobre uma instável presença: é um processo, em movimento[52].

Tal vivacidade, nota cuidadosamente McPherson, é sobretudo a ilusão – o sentimento ou a sensação – de vivacidade, em vez de fato; a escolha achegada a essa vivacidade é similar à sensação, e não algo real (embora alguém possa questionar: qual é a diferença entre o sentir da escolha e a escolha? Não seria a escolha em si mesma uma limitação da agência?). O movimento do cursor em tempo real e o desdobramento de uma presença instável por meio de nossas manipulações digitais (dedo) fazem-nos esticar para frente o pescoço, em vez de sentar em nossos sofás, originando dores nas costas e pescoços. É surpreendente a forma que os computadores tornam as atividades mais enfadonhas em incrível consumo de tempo e até agradáveis: um dos jogos digitais mais populares, The Sims, concentra-se no mundano; jogos de ação e aventura reduzem a aventura a atividades estereotipadas e restritas ao movimento. A mobilidade volitiva, afirma McPherson, revela que o “hiper” em torno da Internet tem certo amparo fenomenológico. Isto não necessariamente faz da Internet uma mídia empoderada, mas pelo menos significa que pode provocar um desejo por algo melhor: uma verdadeira mobilidade volitiva, uma mudança verdadeira[53].

No entanto, como visto anteriormente, o usuário não é apenas uma fonte de mudança em tempo real. As imagens em tempo real, como aquelas fornecidas por webcams, fazem nossos computadores parecerem, mesmo que brevemente, vivos. Atualizando a si próprios e despontando alhures, os computadores fazem nossas redes parecerem transparentes, cumprindo, pois, a promessa das redes de fibra-óptica de conectar-nos com o mundo, do mesmo modo que as cotações das ações e os noticiários fazem em tempo real[54]. Como um todo, os momentos de “interatividade” reforçam de forma mais extensa a noção de transparência. A fonte das ações de um computador sempre decorre alhures, porque o tempo real sugere que apenas eventos externos – cliques de mouse do usuário, streaming de vídeo – causam as ações do computador. Essas interações em tempo real, nas quais foram inicialmente introduzidas para realizar uma computação mais eficiente, quase se extinguiram por completo. De novo, os movimentos no interior do computador – a atualização constante, a diferença entre a representação textual e um programa, um programa compilado, um programa armazenado em um drive, e o programa de leitura de instrução por instrução no processador – são todos extintos. Tais movimentos criam a nossa interface espectral, sem a qual nossas máquinas (cremos erroneamente) não podem trabalhar, e são essas interfaces espectrais que nos permitem incluir os computadores dentro do campo mais largo dos estudos da cultura visual, ou das mídias televisivas. Vistas como o alpha e ômega de nossos computadores, as interfaces substituem, na maioria das vezes, o próprio computador, suprimindo o meio à medida que ele prolifera seus espectros, tornando nossas transparentes máquinas produtoras de visões irreais – às vezes aterrorizantes, contudo frequentemente imitações banais ou alucinações alhures.

Mídia Demoníaca

Não por acaso, a espectralidade das mídias digitais torna nossas mídias demoníacas; isto é, habitada por processos invisíveis que, talvez como o daimónion (voz interior mística) de Sócrates, ajuda-nos naquilo que agora precisamos. Tais processos tornam mágicos os executáveis. UNIX – aquele sistema operacional que aparentemente está por trás de nossos felizes Macs espectrais – roda daemones. Daemones rodam nossos e-mails, nossos servidores de redes. Por isso, Macs não somente ostentam orgulhosamente o símbolo da sedução judaico-cristão e de queda na desgraça – a asséptica, e, mesmo assim, reveladora maça mordida – como também povoam daemones em seus sistemas operacionais, fazendo disto um verdadeiro “paraíso perdido” (Fig. 2).

Fig. 2 – Mascote FreeBSD

Pois bem. Por que tais daemones são chamados “send mail” e não Satanás? De modo simples, um daemon é um processo executado em segundo plano, sem a intervenção do usuário (executado normalmente no momento da inicialização). Eles podem rodar continuamente, em resposta a um evento particular ou por alguma condição (tráfego de rede, por exemplo); ou ainda em um tempo programado (a cada cinco minutos, ou todos os dias às 5 horas, por exemplo). Mais tecnicamente, os daemones UNIX são processos sem parentesco, órfãos, rodando no diretório raiz. Você pode criar um daemon UNIX bifurcando um processo-filho e, então, fazendo com que o processo-pai saia, de modo que o INIT**** (o daemon dos daemones) tome como o lugar dele[55].

Os daemons UNIX, ao que parece, originam-se da palavra grega daímôn, significando, de acordo com o OED, “um ser sobrenatural de natureza intermediária, entre a dos deuses e a dos homens; uma divindade inferior, espírito ou gênio (incluindo aqui as almas ou fantasmas de pessoas finadas, sobretudo de heróis endeusados)”. Um daemon já é, pois, um meio, um valor intermediário, ainda que não seja frequentemente visto assim. O mais famoso daemon é certamente o daimónion de Sócrates – a voz interior mística que auxiliava Sócrates nos momentos de crise, impedindo-o de fazer algo precipitado. Outro daemon famoso, mais diretamente relativo aos processos UNIX, é o demônio de Maxwell. Conforme Fernando Corbato, um dos pioneiros membros do colaborativo Projeto MAC [Project on Mathematics and Computation], em 1963:

Nosso uso da palavra daemon foi inspirado no daemon da física e termodinâmica. (Minha formação é em Física.) O daemon de Maxwell foi um agente imaginário que ajudou a escolher moléculas de diferentes velocidades movimentando incessantemente em segundo plano. Nós começamos a usar fantasiosamente a palavra daemon para descrever os processos de fundo, pelos quais incessantemente operavam nas tarefas do sistema[56].

Processos daemônicos são escravos que operam incessantemente e, como todos os escravos, cumprem e desafiam as ordens do mestre.

A introdução do multiusuário, do processamento de linha de comando – dos sistemas operacionais em tempo real –, requer a mistificação dos processos que parecem operar automaticamente, sem input do usuário, quebrando a “diegese” das interfaces. O que não é visto torna-se mais daemônico do que normal, porque o usuário é julgado ser a causa e o fim de todos os processos. Os sistemas operacionais em tempo real, tal como o UNIX, transformam o computador de uma máquina operada em lotes por humanos a máquinas pessoais “vivas”, que respondem aos comandos dos usuários. Os conteúdos em tempo real – cotações de ações, notícias de última hora, e streaming de vídeo –transformam igualmente os computadores pessoais em máquinas pessoais de mídia. Estes momentos de “interatividade” sustentam a noção de nossos computadores como transparentes. Em outras palavras, os processos em tempo real fazem do usuário a “fonte” [“source”] da ação, porém somente tornando órfãos aqueles processos sem os quais não poderia haver usuário. Ao tornar a interface transparente ou “racional”, criam-se demônios.

É compreensível, pois, que Nietzsche tenha condenado Sócrates tão impetuosamente por seu daemon (e igualmente a linguagem, por sua imputação de sujeito a verbo). De acordo com Nietzsche, Sócrates foi ele mesmo um daemon, porque insistiu na transparência do conhecimento, porque insistiu que o mais belo é também o mais sensível. Fundamentalmente, a voz interior de Sócrates apenas falou para dissuadir. Sócrates introduziu ordem e reificou a percepção consciente, convertendo do instinto o crítico e da consciência o criador. Quiçá, como um signo do desejo por transparência do conhecimento – o reinado da racionalidade –, daemon é igualmente um retroacrônimo. Uma vez que o primeiro daemon supostamente um programa que automaticamente fazia backups em fitas do sistema de arquivos, assumiu-se que daemon denotava “Disk And Executive MONitor”. Esse primeiro daemon é relativo à memória, propriamente: um processo automático, armazenado na memória, que transfere os dados entre formas secundárias e terciárias de memória, e que armazena os códigos, podendo esses ser visualizados como a fonte. Memória é o que torna possível daemones, fazendo nossas mídias daemônicas[57]. As questões que permanecem são: como lidar com tais daemones e seus supostos códigos-fonte? Deveriam eles ser exorcizados ou essa relação espectral não é central para o conceito fantasmagórico de informação e da mercadoria em si mesma?[58]

Código como Re-Source

Para responder as questões acima, deixa-me retornar ao código como re-source, uma vez que isto permite-nos pensar a distância entre source e execução, fazendo da interface um processo em vez de algo estável. Tal distância dificulta qualquer análise da determinação do usuário pelo software: como Matthew Fuller assevera, a “distância entre um modelo de uma função e suas realidades […] descreve, em alguns casos, certo grau de liberdade e […], em outros casos, desenvolve uma incapacidade paralisante ao ato”[59]. Analisando a montanha de recursos do Microsoft Word, Fuller argumenta convincentemente que, na ansiosa tentativa de programar o usuário, quanto mais recursos são oferecidos – mais códigos disponibilizados – mais maneiras do usuário se perder[60]. Pensar em termos dessa falha também significa pensar em como a informação é morta-viva; como ela retorna continuamente[61]. Ainda, o código como re-source permite-nos tomar a sério a entropia, o ruído e o modo como o código enquanto re-source renderiza o invisível. Tomando a sério o decaimento, podemos afastar-nos da associação entre armazenamento e memória, que fundamenta hoje a compreensão das mídias digitais. Finalmente, a compreensão do código como re-source conecta sua efetividade à história e contexto. Se o código é performativo, isto se dá por conta da comunidade (humana ou não) que permite tais enunciados sejam repetidos e executados, vinculando alguém por meio da citação.

Tal visão mais abrangente do performativo tem sido desenvolvida por Judith Butler, argumentando contra o fato de que o sucesso de um enunciado não depende da soberania do sujeito que fala. Em vez disso, ela argumenta que o crucial para o sucesso ou fracasso de um enunciado performativo é sua iterabilidade, isto é, “a operação de metalepse, pela qual o sujeito que ‘cita’ o performativo, sendo temporalmente determinada como a origem tardia e fictícia do performativo”[62]. De outro modo, quando um falante executa um enunciado performativo, ela ou ele cita um enunciado, instituindo uma “comunidade linguística e uma história de falantes”[63]. Aqui, o que é crucial é: primeiro, o código que teve sucesso deve ser citado – e citado de forma extremamente exata. Não existe espaço para erros de sintaxe; segundo, que essa iterabilidade precede o chamado sujeito (ou máquina) que supostamente é a fonte do código; e terceiro, e mais importante, uma estrutura inteira precisa ser colocada em ordem a fim de que um comando seja executado. Tal estrutura é tanto institucional e política como maquínica.

Para esclarecer o acima, concluirei abordando diretamente um exemplo que “assombrou” o presente ensaio: o atual confronto entre software livre e software de código aberto. No nível material, o desacordo pode não fazer sentido, pois qual é a diferença entre software livre e código aberto, entre Linux e GNU Linux? Tudo e nada – uma diferença imaginária, mas ainda fundamental. Segundo Richard Stallman, a diferença está em seus valores:

A diferença entre os dois movimentos está em seus valores, em seus modos de olhar o mundo. Para o movimento Open Source, a questão de saber se o software deve ser código aberto é uma questão prática, não ética. Como alguém disse: “Código aberto é uma metodologia de desenvolvimento; software livre é um movimento social”. Para o movimento Open Source, software não-livre é uma solução subótima. Para o movimento Free Software, o software não-livre é um problema social e software livre é a solução.[64]

O fato de o código realizar automaticamente o que diz dificilmente é central. A diferença entre código aberto e software livre está na rede que é imaginada quando a pessoa codifica, difunde e usa software – o tipo de comunidade que alguém entra e opera quando codifica. A comunidade citada aqui está comprometida com esta noção de liberdade, codificar enquanto forma de liberdade de expressão. Os movimentos a favor do código aberto e do software livre estão alinhados, contudo, em suas validações do “open”: liberdade é código aberto[65].

Ao enfatizar aqui redes imaginadas, espero que fique claro que não estou interessada simplesmente em exorcizar o espectral ou o visual, mas antes tentando compreender como tal espectralidade está alhures. Capturar fantasmas envolve frequentemente olhar além do que nós “realmente” vemos, para aquilo que vemos sem ver, e indiscutivelmente, o maior impacto das mídias digitais em nossas vidas não é por suas interfaces, mas por seus processos algorítmicos. Agre tem enfatizado os modos de captura em vez da vigilância – ou seja, os modos pelos quais os computadores capturam nossas tarefas cotidianas como dados a serem analisados e otimizados, das compras à direção do automóvel[66]. A captura re-trabalha a noção e a importância do acesso: ninguém precisa de um “computador pessoal” para ser capturado – tudo que precisamos é de uma tag RFID [Radio Frequency Identification; Identificação por Radiofrequência] ou trabalhar em uma fábrica ou simplesmente estar em débito. A captura também enfatiza a tateabilidade e o mundano em vez do espetacular – mas também a importância política e teórica de imaginar essas redes e tecnologias invisíveis que nos envolvem em seu denso emaranhado de sinais passivos e ativos, que só podem ser imaginados.

Tal imaginação necessária, tal distinta visualidade espectral, ressalta o fato de que nós não experimentamos a tecnologia diretamente, embora esteja ainda por ser compreendido em que medida a experiência sensória humana ou o afeto é o início e o fim da computação, levando em conta que enfatizar a percepção humana pode ser uma maneira de se agarrar a um humanismo retrógrado. Imaginação necessária significa também que o software somente pode ser compreendido in media res – no meio das coisas. “In media res” é um estilo de narrativa que começa no meio, já no desenrolar da ação. Em vez de oferecer uma cronologia suave, o passado é introduzido a partir de flashbacks – interrupções da memória. Retornando à parábola dos seis homens cegos lá do início, isto significa que a posição dos homens cegos, que sabem sem saber, não pode ser trocada, mas sim permanecer exatamente a mesma, do modo que podemos intervir e conhecer. Software in media res significa igualmente que podemos apenas começar com coisas – coisas que tocamos e agarramos, mas não totalmente; coisas que se desdobram no tempo – coisas que apenas podem ser processadas como “sources” ou objetos (caso possam) após o fato.

[1] Saxe, John Godfrey. “The Blind Men and the Elephant”. Disponível em: http://www.wordinfo.info/words/index/info/view_unit/1/?letter=B&spage 3.

* O substantivo inglês source é frequentemente traduzido por fonte, em português. Contudo, pode-se auferir tradução por outras palavras, tais como: origem, motivo, procedência, raiz e princípio. Por todo o ensaio, Chun empregará source em sentido filosófico, transvertendo ainda a palavra em outras duas, a saber, na palavra prefixada re-source, e no neologismo sourcery. [Nota da tradução].

** Apesar de não fazer referência, o neologismo, traduzido aqui em sentido literal e igualmente em neologismo, fontiçaria, aparece na literatura fantástica de Terry Pratchett, no romance intitulado Sourcery, publicado em 1988. No Brasil, a obra, traduzida por Roberto DeNice com o título O Oitavo Mago (Conrad Editora, 2003), ganhou a seguinte sinopse: “Segundo uma lei natural do Discworld – o universo fantástico criado por Terry Pratchett –, o oitavo filho de um mago seria feiticeiro, um homem com poderes mágicos infinitos, fatais para o mundo. Por isso os magos eram proibidos de se casar e procriar. Mas Ipslore se apaixona, é expulso da Universidade Invisível e tem oito filhos. Como vingança, o mago guia os passos de seu filho para juntos dominarem o mundo. E assim começa a grande guerra da Magia”. No ensaio de Chun, como veremos, tal poder mágico, dominador, passa a ser o software. [Nota da tradução].

[2] Manovich, Lev. The Language of New Media. Cambridge, MA: MIT Press, 2001, p. 48, grifos no original.

[3] A teoria do vapor é um termo cunhado por Peter Lunenfeld e empregado por Geert Lovink para destacar a teoria que se distancia do engajamento real com as mídias digitais, tratando a ficção como um fato. Contudo, o termo pode ter uma repercussão mais positiva, caso levem a sério a não-materialidade do software (Lovink, Geert. “Enemy of Nostalgia, Victim of the Present, Critic of the Future Interview with Peter Lunenfeld”. 31 Jul 2000. Disponível em: http://www.nettime.org/Lists-Archives/nettime-l-0008/msg00008.html).

[4] Galloway, Alexander R. Protocol: How Power Exists after Decentralization. Cambridge, MA: MIT Press, 2004, p. 164.

[5] Wark, McKenzie. “A Hacker Manifesto.” version 4.0 (n.d.). Disponível em: http://subsol.c3.hu/ subsol_2/contributors0/warktext.html.

[6] Ver: Stallman, Richard. “The Free Software Movement and the Future of Freedom; March 9th 2006”. Disponível em: http://fsfeurope.org/documents/rms-fs-2006-03-09.en.html. Famosamente, Immanuel Kant descreveu o Iluminismo como “a saída do homem da autoincorrida imaturidade”. Kant, Immanuel. “An Answer to the Question: What Is Enlightenment”. In: Schmidt, James (org.). What Is Enlightenment? Eighteenth-Century Answers and Twentieth-Century Questions. Berkeley: California UP, 1996, p. 58.

[7] Para mais sobre o iluminismo como uma posição sobre como não ser governado dessa maneira, ver: Foucault, Michel. “What Is Critique?”. In: Schmidt, James (org.). What Is Enlightenment? Berkeley: University of California Press, 1996, pp. 382–398.

[8] Como nota Niva Elkin-Koren, em “Creative Commons: A Skeptical View of a Worthy Project”, a estratégia do Creative Commons “não mira criar um domínio público, pelo menos não no senso estrito, de um regime livre de qualquer direito proprietário exclusivo. A estratégia é inteiramente dependente de um regime proprietário, gerenciando sua força legal de existência. Seu quadro normativo confere que é possível substituir uma prática real de produção e distribuição de trabalhos informacionais com base no regime de propriedade existente. A suposição subjacente é a de que se o direito de propriedade intelectual permanece o mesmo, e, todavia, os direitos são exercidos de forma diferente por seus proprietários, a cultura livre poderia emergir”. Disponível em: http://www.hewlett.org/NR/rdonlyres/6D4BFD1E-09BB-4F89-9208-7C1E4B141F2A/0/Creative_Commons_Amsterdam_fnal2006.pdf. Embora Elkin-Koren esteja escrevendo sobre o Creative Commons nesta passagem, ela deixa claro que tal estratégia de extensão e revisão da propriedade intelectual é extraída do GPL [General Public License] do movimento Free Software.

[9] Para mais sobre isso, ver: Chun, Wendy Hui Kyong. Control and Freedom: Power and Paranoia in the Age of Fiber Optics. Cambridge, MA: MIT Press, 2006.

[10] Ver: Chun, Wendy Hui Kyong. “On Software, or the Persistence of Visual Knowledge”. Grey Room, 18, winter 2005, pp. 27–52. Traduzido aqui, no Capítulo 1.

[11] Dijkstra, Edsger. “Go to Statement Considered Harmful”. In: Broy, Manfred; Denert, Ernst. Software Pioneers: Contributions to Software Engineering. Berlin: Springer, 2002, p. 342.

[12] A programação estruturada foi introduzida como uma maneira de fazer programas; em vez do “programador sacerdote”, têm-se a fonte, embora o termo programador sacerdote complica a noção de fonte: o programador é a fonte, ou é um poder mítico que a fonte medeia?

[13] Ver: Chun, “On Software” [ver nota 10].

[14] Para mais sobre software como arte conceitual, ver: Cramer, Florian. “Concepts, Notations, Software, Art” (2002). Disponível em: http://userpage.fu-berlin.de/~cantsin/homepage/writings/software_art/concept_notations/concepts_notations_software_art.html.

[15] Galloway, Protocol, p. 165, grifos no original. [ver nota 5]

[16] Hayles, N. Katherine. My Mother Was a Computer: Digital Subjects and Literary Texts. Chicago: University of Chicago Press, 2005, p. 50. O argumento de Hayles põe imediatamente uma questão: o que conta como interno e externo à máquina, levando especialmente em conta que, na essência da definição do programa computacional de armazenamento de John von Neumann, o input e output (o mundo exterior da máquina) era uma forma de memória?

[17] Galloway, Alexander R., “Language Wants to Be Overlooked: Software and Ideology”. Journal of Visual Culture 5:3, 2006, p. 315–331.

[18] Ibid., 321.

[19] Galloway, Protocol, p. 167, grifos no original. [ver nota 5]

[20] Galloway, “Language Wants to Be Overlooked”, p. 321, grifos no original. [ver nota 18]

[21] Esse exemplo baseia-se em PowerPC Assembly Language Beginners Guide. http://www.lightsoft.co.uk/Fantasm/Beginners/Chapt1.html.

[22] Agre, Philip E. Computation and Human Experience. Cambridge: Cambridge University Press, 1997, p. 92.

[23] McCulloch, Warren; Pitts, Walter, “A Logical Calculus of the Ideas Immanent in Nervous Activity”. In: Embodiments of Mind. Cambridge, MA: MIT Press, 1965, p. 21.

[24] McRae, Norman. John von Neumann. New York: Pantheon, 1992, p. 378.

[25] De acordo com Friedrich Nietzsche, em The Genealogy of Morals, “Não existe ‘ser’ por trás do fazer-se, efetivar-se, tornar-se: ‘o fazedor’ é somente uma ficção adicionada ao ato – o ato é tudo”; ver: Nietzsche, F. The Birth of Tragedy & Genealogy of Morals. Tradução de Francis Golffng. New York: Doubleday, 1956, pp. 178–179.

[26] Lessig, Lawrence. Code and Other Laws of Cyberspace. New York: Basic Books, 1999.

[27] Oxford English Dictionary Online. Disponível em: http://www.oed.com.

[28] Ver: Kittler, Friedrich. “There Is No Software,” Ctheory. 1995. Disponível em: http://www.ctheory.net/articles.aspx?id=74.

[29] Nomeadamente, a genética do século XX.

[30] Deleuze, Gilles; Guattari, Félix. “Capitalism: A Very Special Delirium”, 1995. Disponível em: http://www.generation-online.org/p/fpdeleuze7.htm.

[31] Oxford English Dictionary Online [ver nota 28].

[32] Pietz, William. “Fetishism and Materialism”. In: Apter, Emily; Pietz, William (org.). Fetishism as Cultural Discourse. Ithaca, NY: Cornell University Press, 1993, pp. 138, 139.

[33] Ibid., p. 137.

[34] Marx, Karl. Capital: A Critique of Political Economy (vol. 1). Tradução de Ben Foskes. New York: Penguin, 1976, p. 165. [Para esta passagem clássica obra O Capital [Livro I], de Marx, reproduzimos a tradução de Rubens Enderle: MARX, Karl, O Capital (Livro I). Crítica da economia política. O processo de produção do capital. São Paulo: Boitempo, 2011, p. 122; nota da tradução].

[35] Marx, tal como citado por Pietz, “Fetishism and Materialism”, p. 149. [ver nota 33]

[36] Backus, John. “Programming in America in the 1950s—Some Personal Impressions”. In: Metropolis, N. et al. (org.). A History of Computing in the Twentieth Century. New York: Academic Press, 1980, p. 126.

[37] Ibid., p. 127.

* Expressão usada para indicar algo com caráter de placebo, panaceia e/ou marketing enganoso [Nota da tradução].

[38] Ibid.

[39] Richard Stallman, “Copyright and Globalization in the Age of Computer Networks.” 2001. http://www.gnu.org/philosophy/copyright-and-globalization.html.

[40] Ellen Ullman, entrevistada por Scott Rosenberg. Ver: “21st: Elegance and Entropy.” 1997. Disponível em:

http://dir.salon.com/story/tech/feature/1997/10/09/interview/print.html.

*** Codework é um tipo de escrita criativa que de algum modo incorpora ou faz referências a linguagens formais de computadores. [Nota da tradução]

[41] Ver o site de Mez, disponível em: http://www.hotkey.net.au/~netwurker/.

[42] Ver: http://www.scotoma.org/notes/index.cgi?LondonPL.

[43] Freud, Sigmund. “Fetishism”. In: Sexuality and the Psychology of Love. New York: Macmillan, 1963, p. 205.

[44] Ibid., p. 206.

[45] Ibid.

[46] Pietz, William. “The Problem of the Fetish”, pt. 1. Res 9, spring 198, p. 12.

[47] Freud, “Fetishism”, p. 208. [ver nota 44]

[48] Zizek, Slavoj. The Sublime Object of Ideology. New York: Verso, 1989, p. 31, grifos no original.

[49] Turing, Alan. “Computing Machinery and Intelligence”. Mind 59, 1950. Disponível em: http://www.loebner.net/Prizef/TuringArticle.html.

[50] N. Katherine Hayles desenvolve o tema da revelação de código em: My Mother Was a Computer, pp. 54–61 [ver nota 17]. Notadamente, alguns projetos de arte software também complicam e frustram a noção de código como visão raio-X e de conexão como significado, tal como o Axis Aplet de Golan Levin.

[51] Ver: Levin, Thomas. “Rhetoric of the Temporal Index: Surveillant Narration and the Cinema of ‘Real Time’”. In: Levin, Thomas et al. (org.). CTRL Space: Rhetorics of Surveillance from Bentham to Big Brother. Cambridge, MA: MIT Press, 2002, pp. 578-593.

[52] McPherson, Tara. “Reload: Liveness, Mobility and the Web”. In: Mirzoeff, Nicholas. The Visual Culture Reader, 2nd ed., New York: Routledge, 2002, p. 462, grifos no original.

[53] Vindo mais dos estudos de cinema que dos estudos de televisão, e mirando mais as aplicações que a fenomenologia, Galloway, em Protocol [ver nota 5], argumenta igualmente que a continuidade marca a navegação na web, “uma experiência atraente e intuitiva do usuário”: “Na web, o movimento do navegador é experimentado como o movimento do usuário. O movimento do mouse é trocado pelo movimento do usuário. O usuário olha através da tela em direção a um mundo imaginário, e isso faz sentido. O ato de “navegar na web”, que, fenomenologicamente, seria uma experiência exasperante de deslocamento radical – passa do servidor de uma cidade para o servidor de outra – vem a ser experiência das mais prazerosas para o usuário. Legiões de usuários de computadores jogando online sem nenhuma sensação de deslocamento radical” (p. 64).

[54] Para mais a respeito, ver o capítulo 5 de Chun, W. H. K. Control and Freedom [ver nota 10].

**** Init (abreviação de initialization; inicialização), o primeiro processo, de inicialização de um sistema de computador baseados em Unix. É o ancestral direto ou indireto de todos os outros processos daemones, adotando automaticamente todos os processos órfãos [Nota da tradução].

[55] Vejamos, por exemplo, o seguinte programa PERL: says hello every five minutes (from http://www.webreference.com/perl/tutorial/9/3.html):

use POSIX qw(setsid);

#turns the process into a session leader, group leader, and ensures that it doesn’t

#have a controlling terminal

chdir ‘/’ or die “Can’t chdir to /: $!”;

umask 0;

open STDIN, ‘/dev/null’ or die “Can’t read /dev/null: $!”;

#open STDOUT, ‘>/dev/null’ or die “Can’t write to /dev/null: $!”;

open STDERR, ‘>/dev/null’ or die “Can’t write to /dev/null: $!”;

defned(my $pid = fork) or die “Can’t fork: $!”;

exit if $pid;

setsid or die “Can’t start a new session: $!”;

while(1) {

sleep(5);

print “Hello…\n”;

}

[56] “The Origin of the word Daemon.” http://ei.cs.vt.edu/~history/Daemon.html. Neal Stephenson, em Snow Crash (New York: Bantam, 1992), decreve robôs ou servos em Metaverse como daemones.

[57] Ver: Chun, Wendy. “The Enduring Ephemeral, or the Future Is a Memory”, Critical Inquiry 35:1, 2008, pp. 148–171.

[58] Ver: Keenan, Thomas. “The Point Is the (Ex)Change It: Reading Capital, Rhetorically”. In: Apter, Emily; Pietz, William (org.). Fetishism as Cultural Discourse. Ithaca, NY: Cornell University Press, 1993, pp. 152–185.

[59] Fuller, Matthew. Behind the Blip. New York: Autonomedia, 2003, p. 107.

[60] Ver: Matthew Fuller, Matthew. “It looks as though you’re writing a letter”. Telepolis. 2001. Disponível em: http://www.heise.de/tp/r4/artikel/7/7073/1.html.

[61] Ver: Chun, “Enduring Ephemeral” [ver nota 58].

[62] Butler, Judith. Excitable Speech: A Politics of the Performative. New York: Routledge, 1997, p. 51, grifos no original.

[63] Ibid., p. 52.

[64] Stallman, Richard. “Why ‘Free Software’ is better than ‘Open Source.’”. Disponível em: http://www.gnu.org/philosophy/free-software-for-freedom.html.

[65] A questão que permanece, que foi tema de outro artigo, é: o que significa este abrir e fechar?

[66] Agre, Philip E. “Surveillance and Capture: Two Models of Privacy”. Information Society 10:2, 1994, pp. 101–127.